无线传感器网络隐私保护数据聚合方法研究

(江苏安全技术职业学院 江苏徐州 221000)

摘要:为了提高无线传感器网络数据传输安全性能,采用数据聚合方法对数据加以处理,提出隐私保护数据聚合方法研究。该方案将数据聚合拆分为3个部分,首先发送数据聚合请求,其次,构造安全保护密文,最后安全聚合数据。测试结果显示,本数据聚合方法的应用,未出现隐私数据遭受攻击陷入危险问题,并且数据完整性较高。

关键词:数据聚合;隐私数据;网络安全

Research on privacy protection data aggregation method in Wireless Sensor Networks

Li Wei

(Jiangsu Vocational College of safety technology, Xuzhou, Jiangsu 221000)

Abstract: in order to improve the security of data transmission in wireless sensor networks, data aggregation method is used to process data, and privacy protection data aggregation method is proposed. The scheme divides data aggregation into three parts. Firstly, send data aggregation request, secondly, construct security protection ciphertext, and finally safely aggregate data. The test results show that the application of this data aggregation method has no dangerous problem of private data being attacked, and the data integrity is high.

Keywords: data aggregation; Privacy data; network security

无线传感器网络的提出,解决了特殊环境下传感器信息的传输问题[1]。然而,传感器节点能量较小,限定了传输数据量,导致该网络未能在多个领域的信息采集与传输中大面积推广。数据聚合技术的出现,打破了此僵局,利用该项技术对数据信息加以处理,从中提取敏感信息,对无线传感器网络信息传输帮助较大[2]。然而,数据聚合方法发展较晚,尚未形成完善的聚合方案,在隐私安全保护方面存在较大提升空间[3]。为了完善数据聚合方案,本文尝试引入密钥分配机制改进方案。

一、消息认证码与密钥分配机制

消息认证码是一种检验数据完整性的工具,通过定义一个安全加密函数,为该函数构造密钥,通过调整密钥函数参数,达到修改密钥的目的[4]。当用户接收到信息后,输入密钥开始过滤错误消息,对比剩余消息和原消息,判断当前消息是否完整。其中,密钥可以看作消息的认证码,起到一定消息认证作用。

密钥分配机制是一种采用不同方式对信息进行加密的管理机制,主要包括非交互密钥对、随机密钥分配。其中,非交互密钥对建立在椭圆曲线上,在该曲线上取两个点,当两个节点的密钥相同时,才可以解密,获取正确的信息[5]。随机密钥分配方法建立在密钥池的基础上,每一次加密都是在密钥池中随机抽取一个密钥,作为此部分信息加密工具[6]。

二、无线传感器网络及安全攻击

1、无线传感器网络与聚合模型

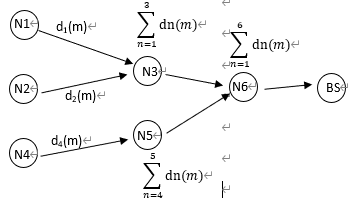

假设某个区域内分布多个传感器节点,部署节点后,这些节点将不再发生移动。为了解决无线传感器网络通道狭窄问题,对此网络中数据节点采取聚集处理[7]。该处理方案是将相邻信道数据聚集到一起,从同一条信道中传输。如图1所示为无线传感器网络聚合模型。

图1无线传感器网络聚合模型

该模型以节点N1、N2、N3数据作为聚合对象,首先将节点N1、N2的数据聚合一起,形成节点N3数据,而后对N4节点加以处理形成节点N5,使其可以满足N3数据聚合需求。接下来,对节点N3和节点N5数据采取聚合处理,生成节点N6,该节点输出的聚合数据就是最终聚合模型传输结果,记为BS。

数据在聚合之前,需要先发送聚合请求信息,发送对象为与其相邻比较近的根节点,通过孩子节点与根节点建立关联关系,从上一个节点向下一个节点发送消息[8]。按照同样的方法,将消息从最高位置传输至基站。考虑到聚合函数当中存在大小不一情况,函数类型也可能不同,所以采取求和方式,对函数中的隐私采取保护。

2、安全攻击

由于网络存在开放特性,所以数据聚集过程中很有可能出现遭受攻击情况,通过外部网络访问获取无线传输节点信息,经过推测得到明文信息,导致网络隐私数据陷入危险。一般情况下,数据聚合攻击类型有3种:(1)在原有数据信息中注入错误信息,导致信息混乱;(2)篡改数据,或者伪造部分数据插入其中,在攻获的数据中,选择其中某一部分作篡改对象;(3)干预信息发放,导致数据在无线传输过程中出现延时,或者部分数据重复发送情况。面对网络安全攻击问题,当前搭建的防火墙等安全防护体系,很难抵御恶意攻击[9]。

三、无线传感器网络隐私保护数据聚合

为了提高数据聚合操作安全性,本研究将该项操作拆分为3个环节,分别是数据聚合请求、密文构造、安全聚合。通过对各个环节及爱意安全防护,从而达到保护网络隐私的目的。

1、数据聚合请求

采用构建索引值方法,由下一层级向上一个层级发送数据聚合请求,逐级递交,最终传输至根节点[10]。当根节点成功接收到数据聚合消息以后,再对自身索引值采取计算。通过调用密钥池中的密钥,获取请求索引值相关数据,经过计算得到最终数据聚合索引值大小。按照该数值大小,确定当前传感器网络环境适宜的数据聚合参数。按照此参数聚合数据,开启安全保护模式。考虑到聚合请求覆盖面积较大,为了避免遗漏,每一次聚合请求发送时,所有孩子节点均参与其中,如果当前孩子节点没有需要聚合的数据,则为该节点赋空值,以便提升节点消息传递准确性。以下为数据聚合请求核心流程:

第一步:以父节点作为聚合请求消息接受端点Ni;

第二步:判断当前接收到的请求消息是否为叶子节点,如果其为叶子节点,则开始聚合,反之,返回第一步;

第三步:访问聚合体系,从密钥池中任意提取一个密钥;

第四步:判断第三步中提取的密钥是否为节点Ni的私钥,如果确定是该节点私钥,则进入下一步,反之,重复第四步;

第五步:为节点Ni每一个孩子节点赋予私钥;

第六步:将叶子节点的各个孩子聚合到一起,形成聚合密文;

第七步:判断当前叶子节点遍历是否达到最后一个,如果达到最后一个,则输出聚合密文,反之,i=i+1,返回第一步。

2、安全保护密文的构造

为了提高数据聚合安全性,本研究方案采用数据扰动方法,加密不同形式数据信息。首先,构造基础密文,在设定范围内,利用传感器采集数据。在此期间,为了有效防止外界攻击,通过隐藏原始数据,致使数据不完整。即便此部分数据信息遭受攻击,也无法获取相关数据信息,呈现空集状态。以下为数据隐藏过程:

按照数据结构特点,对树形结构数据体系采取隐藏处理。采用叶子节点向父节点发送隐藏消息的方式,将隐藏密文传递给上一个层级,逐层传递,最终传递到根节点。其中,隐藏密文传递期间,将自身密文与接收到的密文聚合到一起,再向上一个层级传递。所以,根节点接收到的密文是各个孩子节点的全部密文,支持所有数据隐藏。考虑到仅提交密文很难满足数据安全性要求,引入数据干扰方法,为原始数据建立索引值,形成数据扰动体系。该体系只有具备索引关系的数据才可以相互访问,单个节点数据相对于其他基站节点具备较强的隐私性,用户不可以通过其他基站节点访问当前节点数据。这种扰动方案设计,大大提高了节点数据信息安全性。

在保证单个节点数据信息安全以后,将各个节点的数据聚合到一起,开启聚合密文构造模式。在操作之前,为了提高数据安全性,对数据采取二次干扰处理,采用加密的方式,对隐藏的数据信息采取加密处理,只有拥有消息认证码,才可以解密隐藏数据。关于此部分操作会在数据安全聚合中具体介绍。

3、数据安全聚合

数据聚合采用的计算方法为“与”操作,根据聚合操作需求,输入当前需要聚合的数据,将该位置数据与孩子节点上传的索引值采取“与”操作,得到聚合索引值。按照此操作方法,对树形体系的传感器网络数据进行聚合操作,最终生成聚合结果。

由于每一次聚合都可以遭受攻击,为了提高操作安全性,本方案采取聚合索引值分配算法,在各个叶子节点处设置私钥,控制叶子节点和父节点之间的数据聚合安全操作。以下为核心算法:

取任意叶子节点,记为Nt

If kw为节点Nt的私钥 then

;

Else

;

End if

采用密钥分配机制,成功为各个叶子节点分配密钥后,设置密钥共享作业模式和共享对象。其中,共享对象为父节点,该节点有权访问叶子节点数据。所以,叶子节点在与父节点聚合数据时,为其发送了消息认证码。父节点获取该认证码以后,可以准确读取叶子节点数据,对数据采取聚合处理后,作为叶子节点数据。在向其父节点发送数据聚合消息时,一同发送消息认证码。以此类推,直至最高父节点完成数据聚合,生成安全性较高的数据聚合结果。

为了实现自动化数据聚合,减少数据聚合遗漏情况,本设计方案采取遍历法聚合数据。首先,从底层孩子节点出发,逐一便利节点,找到与其对应的父节点。按照父节点认证标准,对孩子节点发送来的聚合申请消息进行认证,如果认证信息相符,则认为当前孩子节点与父节点相匹配,否则继续遍历数据结构体系。如果上一层父节点遍历结束后,未能找到匹配的父节点,系统自动报错,采用人工检查方式,查明其中原因,找到问题产生根源加以处理后,再次遍历,直至遍历不存在不匹配孩子节点。如果遍历结束后,所有孩子节点均找到相应的父节点后,将当前层次孩子节点数据与父节点数据聚合。接下来,将父节点看作孩子节点,与其连接的上一层次节点,看作父节点,采用相同的方法遍历,为其找到相应的父节点,检查无误后,再次采取数据聚合处理。按照此方法遍历与聚合,直至达到最高层的父节点。最后,排查错误,检查当前数据聚合体系是否存在遗漏、错误聚合等问题,将此结果反馈给无线传感器网络管理人员。为了便于用户查看,此部分消息将以短消息发送方式,出现在显示屏。

四、应用测试分析

1、测试内容

本次测试主要对数据聚合方案的安全性和完整性进行测试,取3组无线传感器网络数据传输体系作为测试对象,分别对各组数据传输期间数据聚合应用下安全性能和数据完整性能进行测试,将以往数据聚合方法应用最佳效果作为对照组。

2、测试结果分析

3组数据传输体系均为7个节点,分为三个层次,包括1个父节点,4个孩子节点,还有两个2个节点为父节点的孩子节点,同时也是4个孩子节点的父节点。按照测试内容,组织隐私保护数据聚合方法测试工作,统计测试结果如表1、表2所示。

表1 数据聚合应用下无线传感器网络数据安全性测试

序号 数据聚合方法 节点1 节点2 节点3 节点4 节点5 节点6 节点7

测试1 以往方法 × √ √ √ √ √ √

本方法 √ √ √ √ √ √ √

测试2 以往方法 × × × √ × √ √

本方法 √ √ √ √ √ √ √

测试3 以往方法 × × × √ √ √ √

本方法 √ √ √ √ √ √ √

说明:“√”为安全,“×”为遭受攻击不安全

与以往方法相比,本文提出的数据聚合方法安全性较高,3组测试中各节点在数据聚合过程中都没有出现安全问题。

表2 数据聚合应用下无线传感器网络数据完整性测试

数据聚合方法 测试1 测试2 测试3

以往方法 数据完整 部分数据丢失 部分数据丢失

本方法 数据完整 数据完整 数据完整

本文提出的数据聚合方法在3次测试中,数据均保持完整,而以往设计的数据聚合方案出现了部分数据丢失现象。

总结

本文围绕无线传感器网络中数据安全问题展开探究,以网络中隐私数据作为保护对象,在以往研究基础上,提出一种新的数据聚合处理方法,在满足传感器无线传输需求的同时,提高数据传输安全性。该聚合方案中通过隐藏数据,对数据采取加密处理,将密钥共享给父节点,从而实现隐私数据安全保护。测试结果显示,本文提出的数据聚合方案不仅安全性较高,而且数据得以保持完整。

参考文献

[1]刘冰,马壮,陈宜栋,等.无线传感器网络中的分簇安全数据汇聚方案[J].计算机工程, 2019,45(9):136-142.

[2]胡震海,王立松.抗窃听攻击的传感器网络空间范围聚集查询处理算法[J].计算机工程与科学,2020(1):46-54.

[3]詹佳程,王秋华,欧阳潇琴.WSNs中规避攻击者的源位置隐私保护路由协议[J].计算机工程与应用,2019,931(12):108-114.

[4]马东超,孙兴国,马礼.一种基于数据聚合的传感器网络可调模型[J].计算机学报, 2019,42(2):437-452.

[5]倪晓军,佘戌豪.面向无线传感网络应用的改进LZW算法[J].计算机科学,2020, 47(5):268-272.

[6]王晨宇,汪定,王菲菲,等.面向多网关的无线传感器网络多因素认证协议[J].计算机学报,2020(4):683-700.

[7]章志明,邓建刚.安全有效的无线传感器网络溯源数据方法[J].计算机科学与探索, 2019,13(4):608-619.

[8]吕增威,魏振春,韩江洪,等.基于多目标优化的无线传感器网络移动充电及数据收集算法[J].电子与信息学报,2019,41(8):1877-1884.

[9]许力,李光辉.基于信任机制的无线传感器网络多协议层入侵检测方法[J].传感技术学报,2019,32(5):101-110.

[10]陈琪,陈宏滨.无线传感器网络中移动节点辅助的数据采集效率优化研究[J].计算机应用研究,2020,349(11):273-277.

作者简介:李伟,男,汉族,江苏徐州,研究生,研究方向:无线传感器网络、数据聚合、网络安全、信息安全。